Claims Xray

Configuración de Claims Xray como aplicación de prueba AD FS

Navegar a https://adfshelp.microsoft.com/ClaimsXray/TokenRequest y seguir las instrucciones.

Abrir PowerShell como administrador y ejecutar:

$authzRules = "=>issue(Type = `"http://schemas.microsoft.com/authorization/claims/permit`", Value = `"true`"); "

$issuanceRules = "@RuleName = `"Issue all claims`"`nx:[]=>issue(claim = x); "

$redirectUrl = "https://adfshelp.microsoft.com/ClaimsXray/TokenResponse"

$samlEndpoint = New-AdfsSamlEndpoint -Binding POST -Protocol SAMLAssertionConsumer -Uri $redirectUrl

Add-ADFSRelyingPartyTrust -Name "ClaimsXray" -Identifier "urn:microsoft:adfs:claimsxray" -IssuanceAuthorizationRules $authzRules -IssuanceTransformRules $issuanceRules -WSFedEndpoint $redirectUrl -SamlEndpoint $samlEndpoint

Esto agrega Claims Xray como RelyingPartyTrust.

Si desea agregar la integración OIDC, ejecute:

Add-AdfsClient -Name "ClaimsXrayClient" -ClientId "claimsxrayclient" -RedirectUri https://adfshelp.microsoft.com/ClaimsXray/TokenResponse

if ([System.Environment]::OSVersion.Version.major -gt 6) { Grant-AdfsApplicationPermission -ServerRoleIdentifier urn:microsoft:adfs:claimsxray -AllowAllRegisteredClients -ScopeNames "openid","profile" }

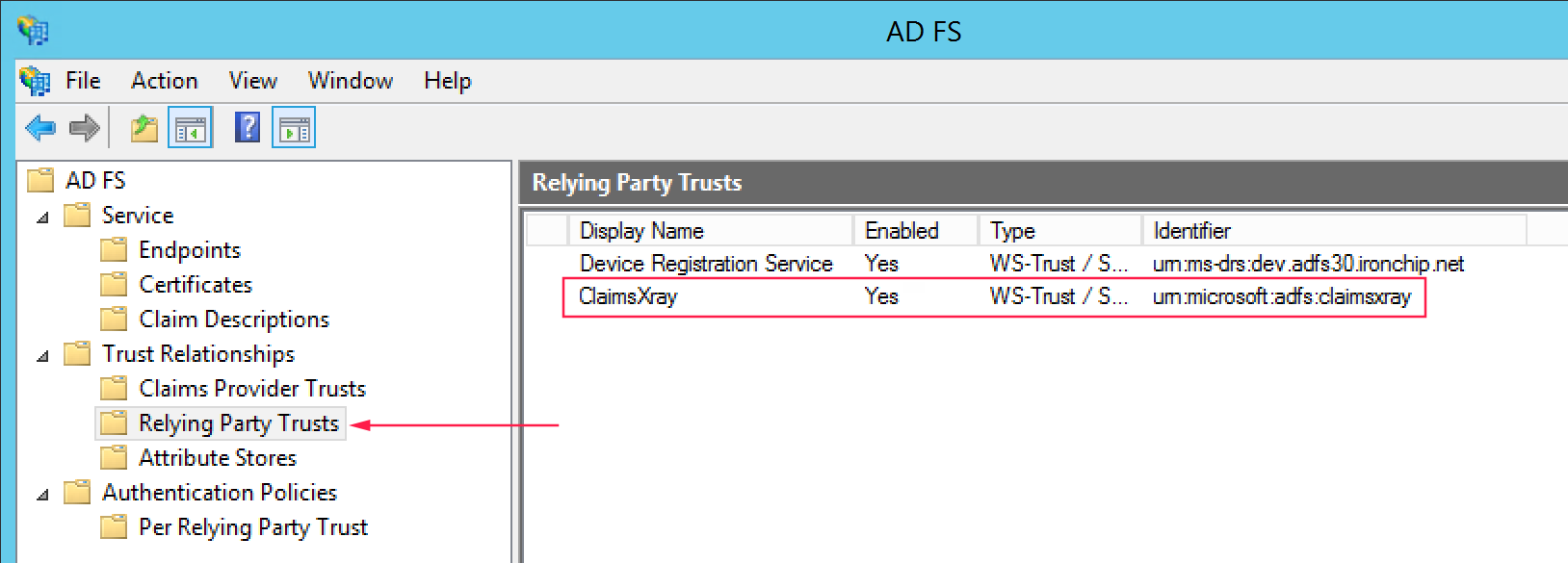

Ahora deberíamos ver Claims Xray como Relying Party Trusts.

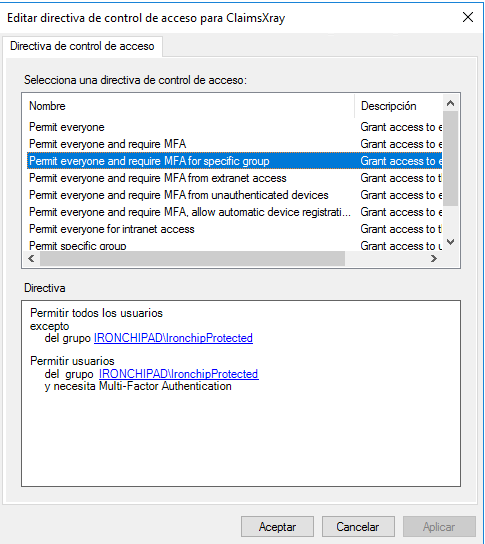

Si en el directorio de control de acceso no tiene ningún parámetro, debe presionar el botón derecho y hacer clic en editar directorio de control de acceso y eliminar todo. Después de eso, debe eliminar todo y seleccionar el tercero, permitir a todos y MFA para un grupo específico, en la parte inferior debe seleccionar el grupo protegido.

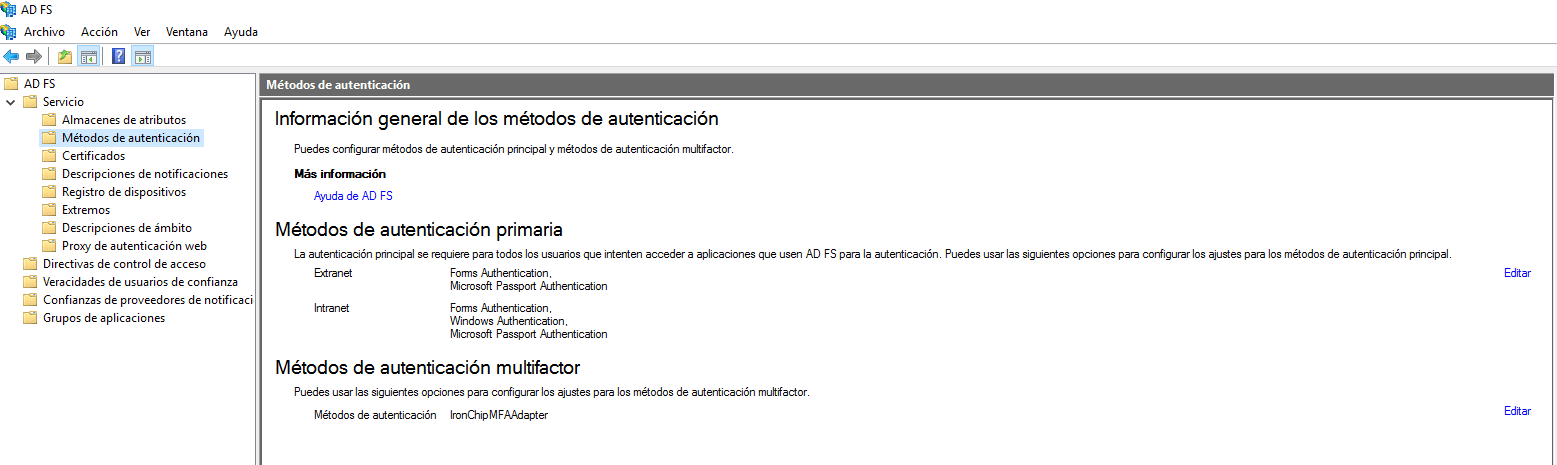

Dentro de métodos de autenticación en métodos de autenticación multifactor debe ver IronchipMFAAdapter. Si no puede verlo, debe editarlo y agregarlo.

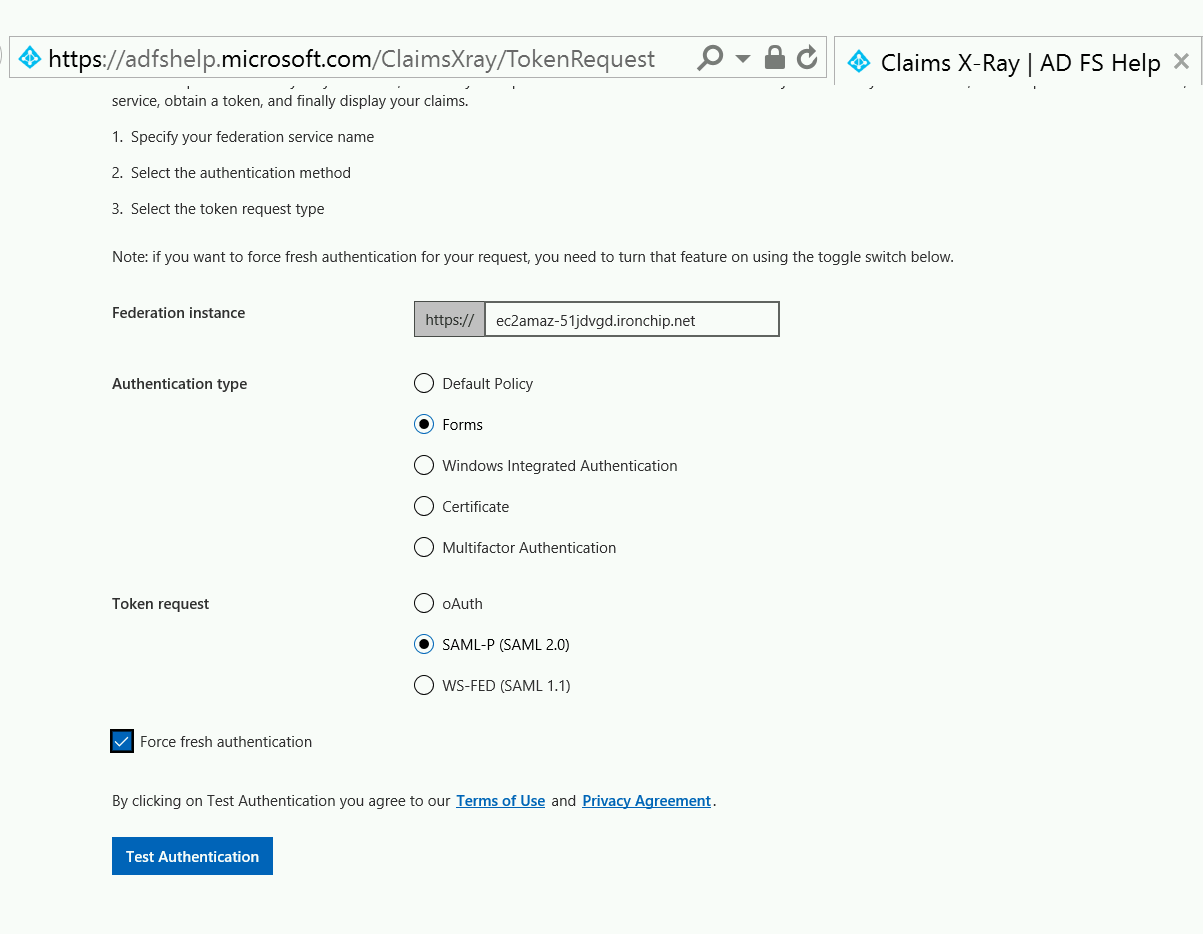

Puede usar la herramienta para probar AD FS. Después de eso, configúralo como puedes ver en la siguiente imagen:

Cuando haga clic en Probar autenticación, será redirigido a su ADFS.