Microsoft 365 - Office 365

Prerequisitos

- La máquina Windows Server debe de tener un dominio asignado y un FQDN asociado accesible desde internet.

- Para la generación de una integración de AD FS en un servidor local, es necesario un certificado asociado a dicho dominio emitido por una entidad certificadora válida; además, AD FS tiene que tener acceso a la clave privada. AD FS requiere tener esto en formato PFX.

- El dominio asignado a la máquina en Azure debe de estar validado, insertando el registro correspondiente que requiere Azure para verificar la posesión del dominio en el DNS .

Importante

Durante el proceso de instalación, tu Microsoft 365 será configurado para residir en una granja federada siendo el servidor principal el Windows Server donde vamos a realizar la instalación. Debido a esto, la experiencia de usuario del login va a cambiar y durante el proceso de login el usuario será redirigido a la máquina Windows Server. Por favor, tenga ensot en consideración antes de proceder con la instalación.

Integración

El primer paso para realizar la instalación es configurar AD FS y el plugin de AD FS de Ironchip. Para proceder, por favor consulte y sigua la guía correspondiente de Integración de AD FS..

Una vez que AD FS se haya configurado exitosamente, puede proceder con la federación de Microsoft 365..

Instalación de Microsoft Azure Active Directory Connect

Primero descarge Microsoft Azure Active Directory Connect.

Cuando la descarga haya finalizado, ejecute el instalador en el servidor Windows Server donde haya configurado AD FS integrado con Ironchip.

Seleccione la configuración express en el instalador cuando se le pregunte, el primer paso, Connect to Azure AD, requiere que introduzca las credenciales de un administrador global de Azure AD para continuar.

En el segundo paso, Connect to AD DS, las credenciales que se solicitan son las de un administrador del Directorio Activo del servidor Windows server.

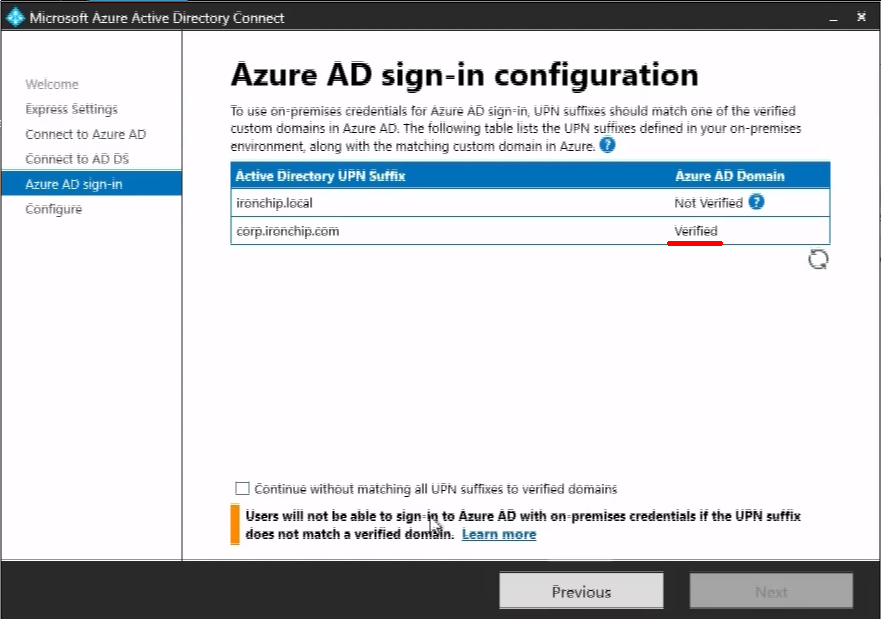

Cuando llegue al paso Azure AD sign-in, tenga en cuenta que el dominio que aparezca esté en estado validado. Si el estado del dominio a federar no es válido, por favor sigua esta guía para verificar el dominio.

Por ahora, si el proceso de instalación no te permite continuar, es seguro marcar el checkbox “Continue without matching all UPN suffixes to verified domains” dado que los crearemos a posteriori de ser necesario.

Por último, al hacer click en next, el proceso de instalación comenzará en el paso Configuration.

Configurando los sufijos UPN necesarios

Ignore este paso si el instalador durante el paso anterior no le ha solicitado que pulse en “Continue without matching all UPN suffixes to verified domains”.

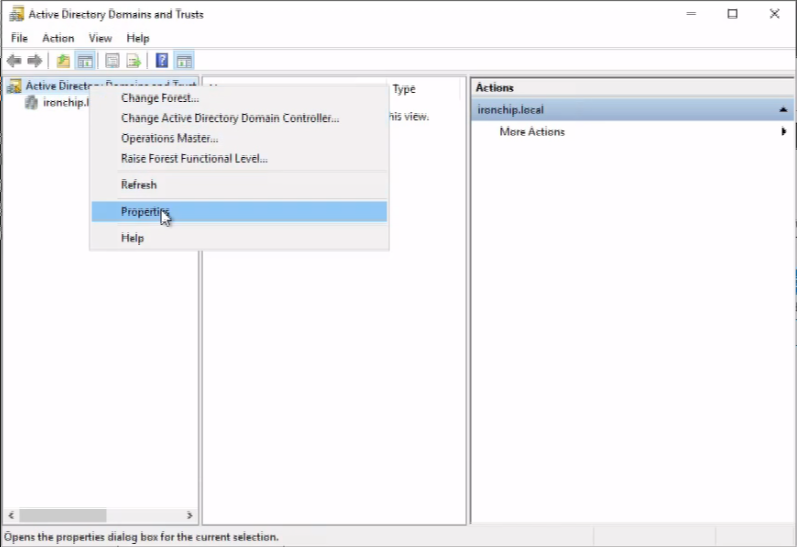

Para configurar sus sufijos UPN, abra el aplicativo “Active Directory Domains and Trust” en su máquina windows server. Haga click derecho entonces en el primer elemento de la lista y pulse en propiedades:

Escriba el dominio tal cual aparece en Azure y pulse “Add” para habilitar el sufijo UPN, cierre la herramienta y el sufijo debería de quedar correctamente configurado.

Federe Azure AD en su AD FS local

Proceda por favor a abrir Azure AD Connect en su Windows Server, pulsando después en configure.

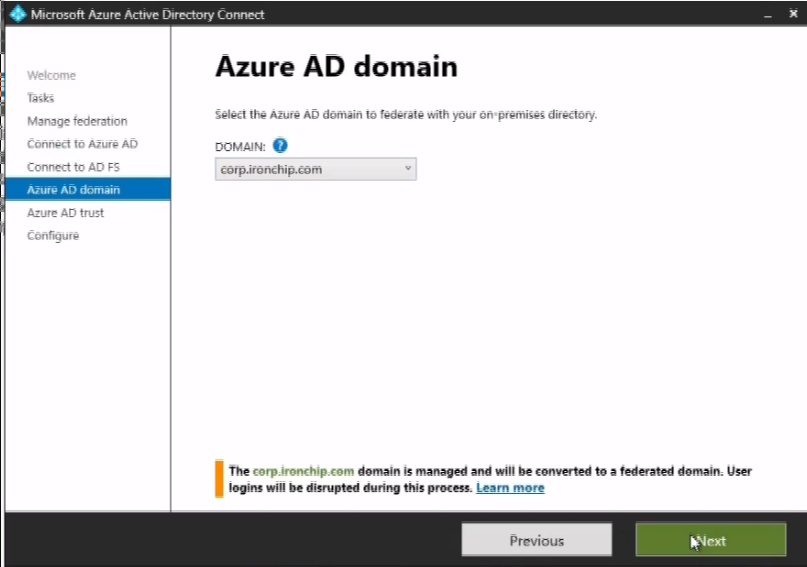

En la lista de tareas, proceda a seleccionar Manage Federation, y después Federate Azure AD domain.

El primer paso de la instalación, Connecto to Azure AD, le solicitará las credenciales de un administrador global de Azure AD. El segundo paso, connect to AD FS, le solicitará las credenciales de un administrador de Directorio Activo de su servidor local.

El tercer paso le está requiriendo que seleccione un dominio federable en Azure AD, para que el dominio esté disponible en este paso, debería de estar ya validado.

Lea las indicaciones que aparecen en el paso Azure AD Trust, una vez haya clickado en siguiente, el proceso de federación comenzará.

Probando que todo esté correctamente integrado

El proceso de sincronización de AD FS podría demorar bastante tiempo, durante esta sincronización es posible que los usuarios continúen entrando al servicio como hasta ahora, sin que se les requiera la autenticación multifactor.

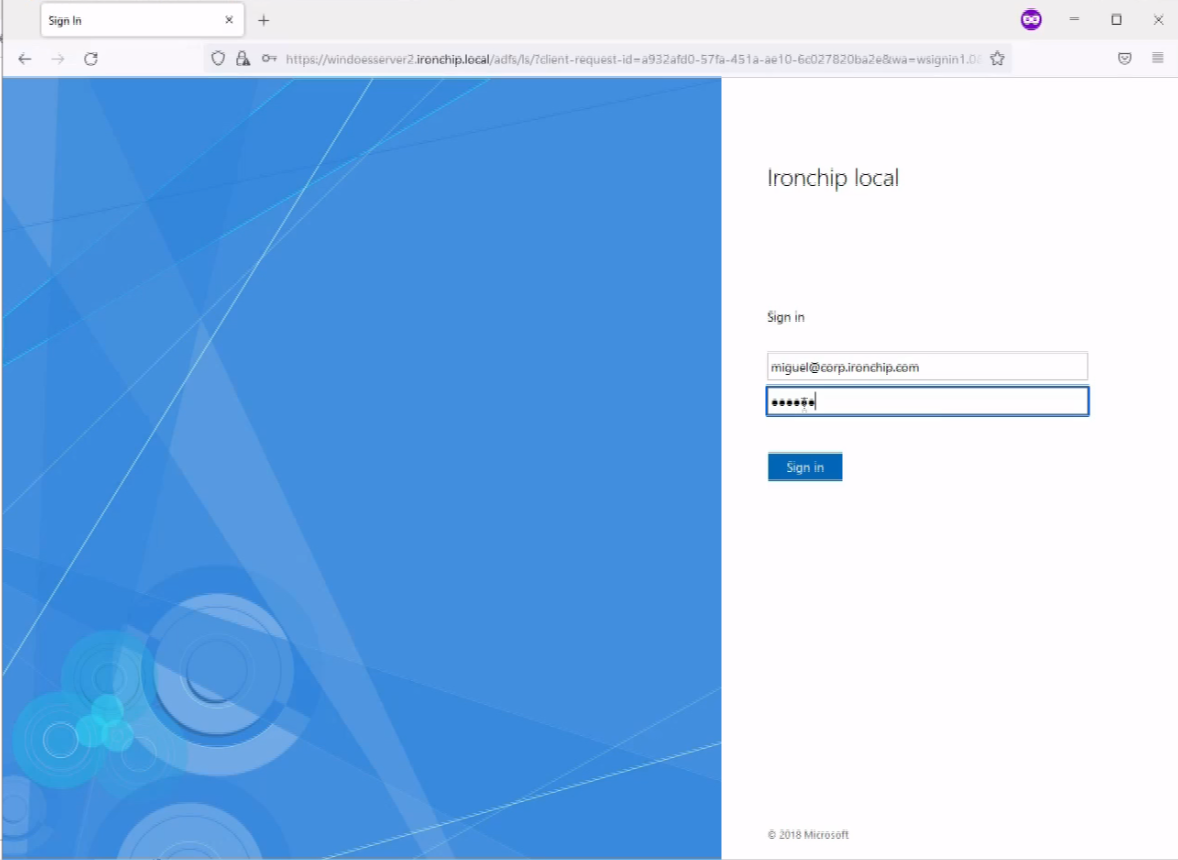

Para probar que el proceso sea exitoso, intente entrare en su centa Microsoft 365, el proceso de login debería de haber cambiado redirigiendo al usuario a su servidor Windows para una experiencia SSO unificada.

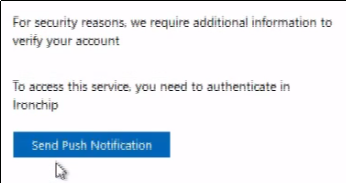

Si el plugin de Ironchip está correctamente configurado y el usuario que intenta acceder está en un grupo protegido con Ironchip MFA, entonces al usuario se le requerirá que permita el acceso mediante una notificación push a su autenticador.

Hacer que las aplicaciones locales de windows requieran las credenciales al inicio

Establezca una GPO con los siguientes parámetros:

- Activar una GPO para eliminar todos los archivos cuando el usuario se deslogea de la carpeta:

%LOCALAPPDATA%\Packages\Microsoft.AAD.BrokerPlugin_cw5n1h2txyewy\AC\TokenBroker\Accounts

- Añadir la siguiente entrada a en el registro:

HKLM\SOFTWARE\Policies\Microsoft\Windows\WorkplaceJoin

DWORD: BlockAADWorkplaceJoin

VALUE: 1

- Setear el siguiente valor en la GPO:

Computer Configuration > Policies > Windows Settings > Security Settings > Local Policies > Security Options.

Valor: Users can't add Microsoft accounts