Azure AD

Azure Active Directory (Azure AD) es un servicio de gestión de identidades y accesos basado en la nube. Este servicio ayuda a sus empleados a acceder a recursos externos, como Microsoft 365, el portal de Azure y miles de otras aplicaciones SaaS.

Cada nuevo tenant de Azure AD viene con un nombre de dominio inicial,

https://learn.microsoft.com/en-us/azure/active-directory/fundamentals/

Proceso de integración

Azure AD se integra con Ironchip a través del protocolo LDAP y, para ello, necesitaremos la configuración de Azure Active Directory Domain Services (Azure AD DS) que exige ciertos requisitos:

- Subscripción activa en Azure y Azure Active Directory tenant asociado a la subscripción.

- Azure Active Directory Domain Service habilitado y configurado en su tenant de Azure AD.

- Habilitar la opción de securizar mediante LDAP

- Creación de los certificados necesarios.

- Permitir acceso seguro a LDAP a través de Internet: Se puede utilizar una regla de grupo de seguridad de red de Azure para limitar el acceso al LDAP seguro.

- Sincronización: Configurar los grupos que se quieren sincronizar.

- Creación de un subdominio dirigido a la dirección IP externa de LDAP seguro: Este caso es necesario si la conexión se quiere realizar habilitando TLS en modo seguro ya que el certificado del cliente tiene que coincidir con el host.

- Configuración de usuarios

- Usuarios federados: no se admiten.

- Usuarios syncronizados de on-premises: Asegúrese de que la sincronización del hash de la contraseña está habilitada para entornos híbridos, si ya está habilitada, ejecute el siguiente cmdlet para aplicar la sincronización del hash en: https://docs.microsoft.com/en-us/azure/active-directory-domain-services/tutorial-configure-password-hash-sync#enable-synchronization-of-password-hashes Nota: Los usuarios (y las cuentas de servicio) no pueden realizar enlaces simples de LDAP si ha desactivado la sincronización de hash de contraseñas de NTLM en su dominio gestionado. Para obtener más información sobre cómo deshabilitar la sincronización de hash de contraseñas de NTLM, consulte Proteger su dominio gestionado.

- Usuario de la nube: Aunque el usuario ya se ha creado desde la nube, es necesario logearse y cambiar la contraseña del usuario.

Para más información, puede consultar en la documentación oficial de Microsoft: https://learn.microsoft.com/en-us/azure/active-directory-domain-services/tutorial-configure-ldaps

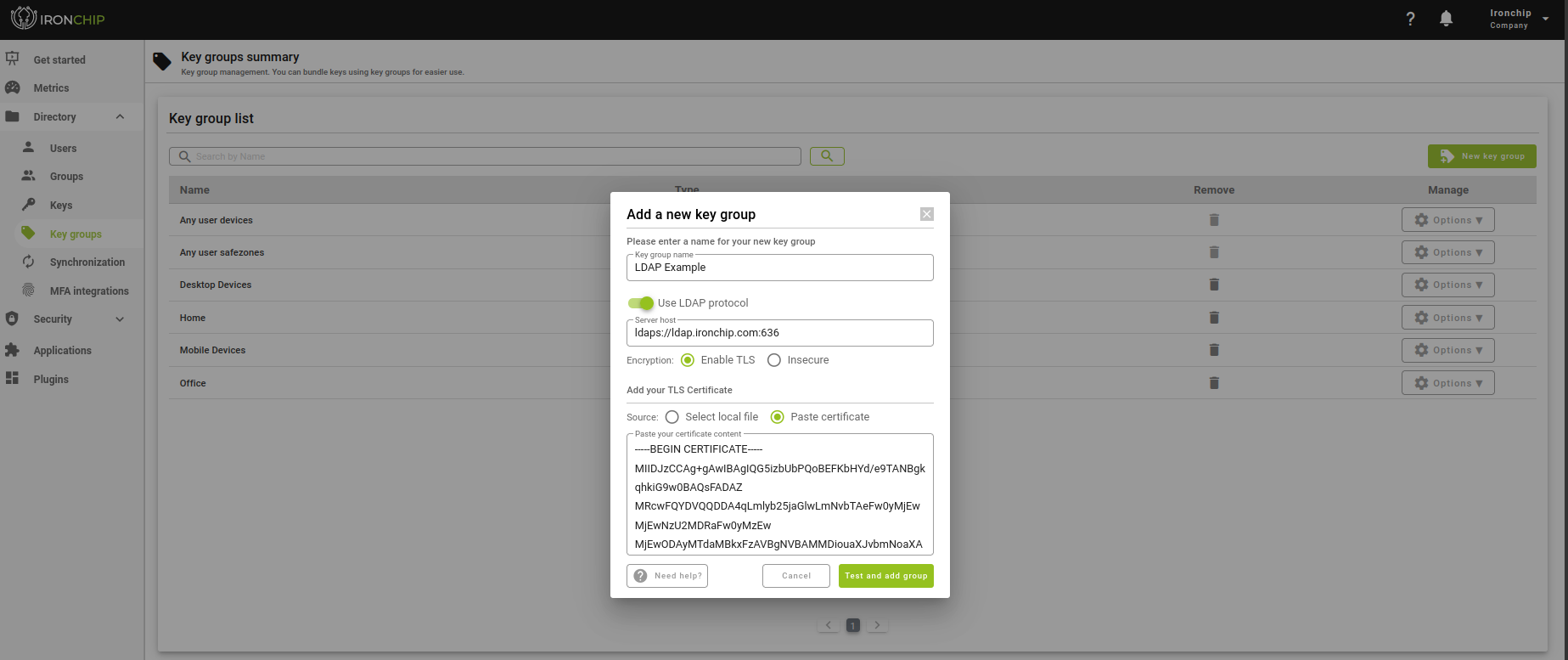

Una vez hecha la configuración de Azure, proseguimos con la creación de grupos de llaves en la plataforma de Ironchip. El formulario te da opción a crear grupos de llaves usando el protocolo de LDAP en el cual hay que añadir cierta configuración como la URL del servidor y el certificado en caso de que quieras habilitar TLS seguro.

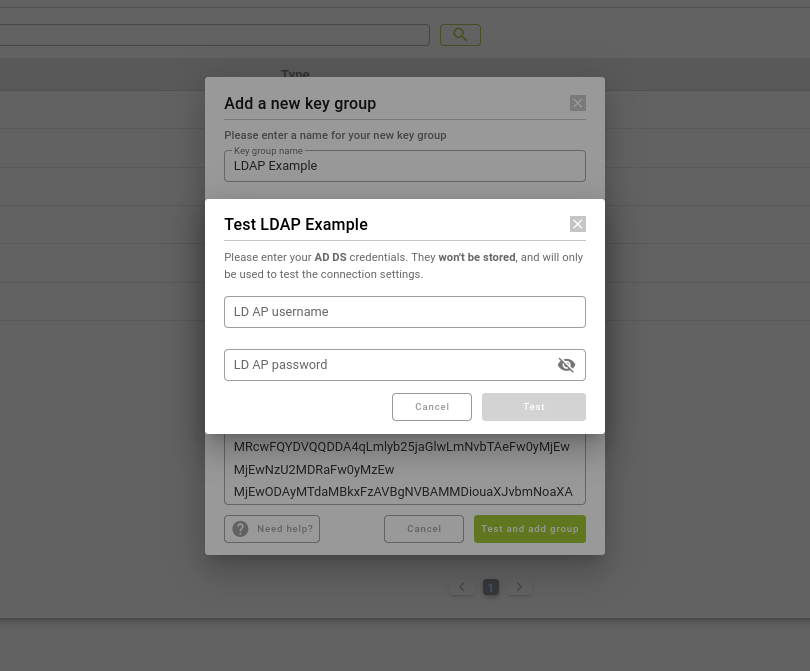

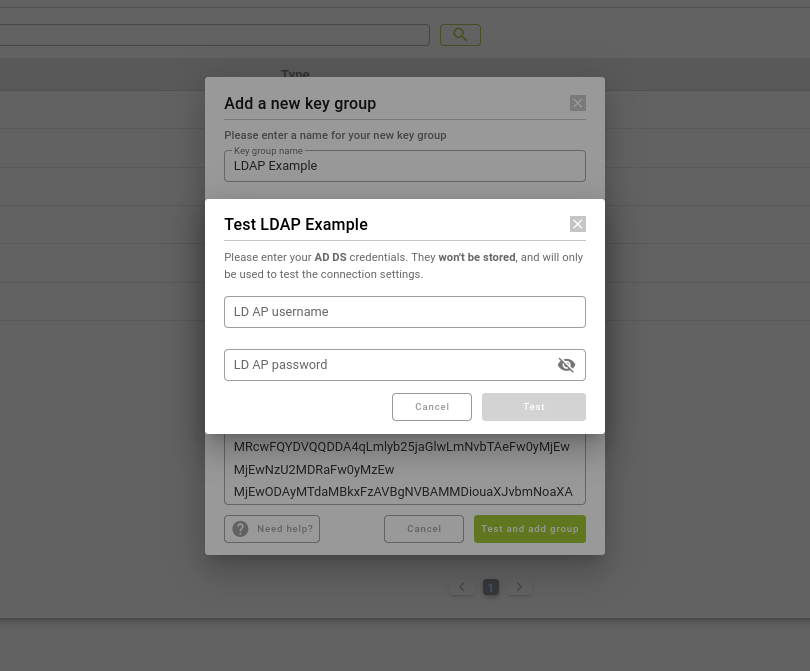

Tambien cabe la opción de modificar cualquier campo ya añadido anteriormente, eso sí, siempre que se quieran añadir o modificar grupos de llaves mediante el protocolo LDAP, se cerciorará de que funciona correctamente pidiendo un usuario y contraseña como ejemplo. Además, una vez creada tiene la posibilidad de testear con diferentes usuarios en las opciones del grupo de llaves.

Autenticación

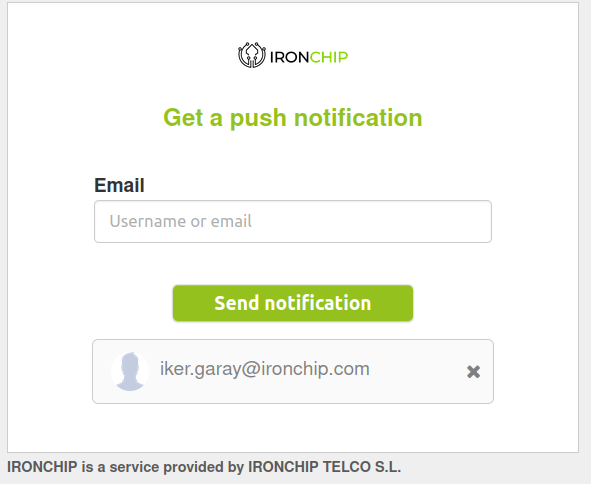

Ya que disponemos de un grupo de llaves mediante LDAP, vamos a configurarlo en un acceso para iniciar el proceso de autenticación. Ten en cuenta que el concepto de user name sobre un servicio no es el mismo que se usa para autenticarse con Azure AD, de hecho, se usa el email del usuario mismo para autenticarse con Azure AD.

En el proceso de autenticación en un servicio se inicia como cualquier otro accediendo con el user name configurado anteriormente.

En el caso de que en el acceso se haya requerido un grupo de llaves mediante LDAP, aparecerá la siguiente advertencia para que añadas la contraseña de tu email pertinente.

Y, por último, si has configurado el acceso con otro tipo de grupo de llaves como tu dispositivo, no olvide en revisar su aplicación de Ironchip para finalizar el proceso y poder entrar en el servicio.