Google Workspace

Proceso de integración

Google Workspaces se integra con Ironchip a través del protocolo SAML. De cara a proceder con la integración, ambas partes, i.e. Ironchip y Google, tienen que tener los parámetros necesarios para el protocolo SAML siendo, en este caso, Ironchip el que hace las veces de Proveedor de Identidad, y Google el que hace las veces de proveedor de servicio.

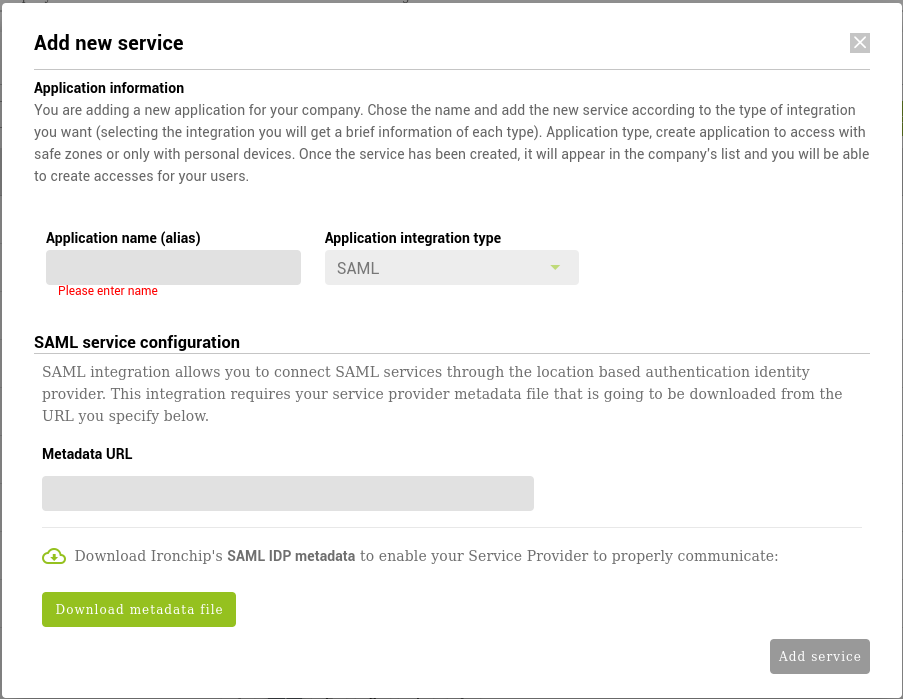

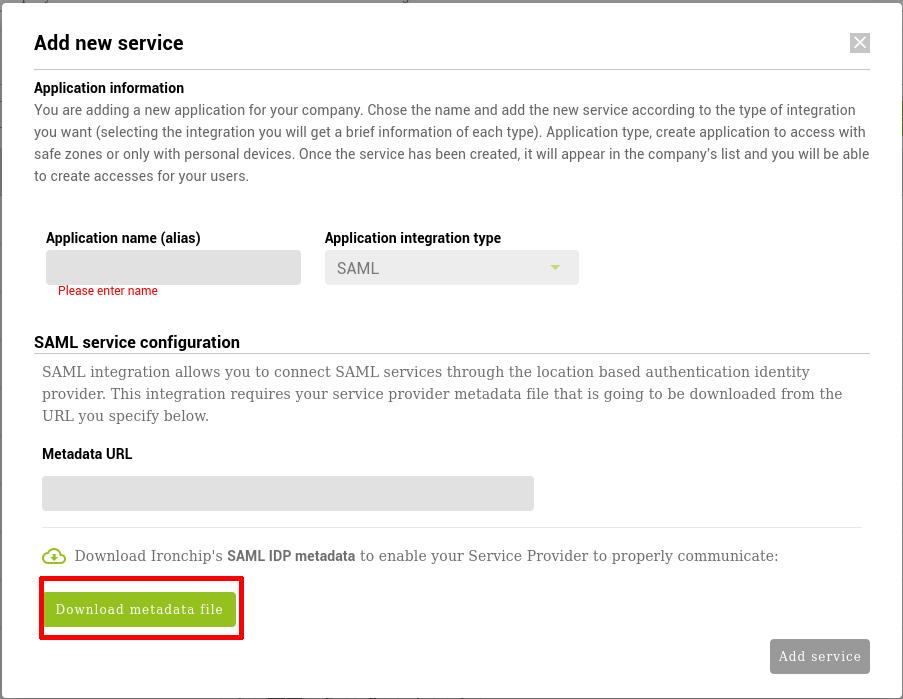

Para proceder con la integración, diríjase al dashboard para crear una nueva aplicación de tipo SAML, vaya al menú lateral izquierdo del dashboard, pulse en aplicaciones, luego en nueva aplicación y elija Custom application ahí dentro. Seleccione el tipo SAML y dele un nombre descriptivo a la aplicación.

Una vez en el diálogo de creación de nuevo servicio, descargue el archivo de metadata pulsando en el botón inferior izquierdo.

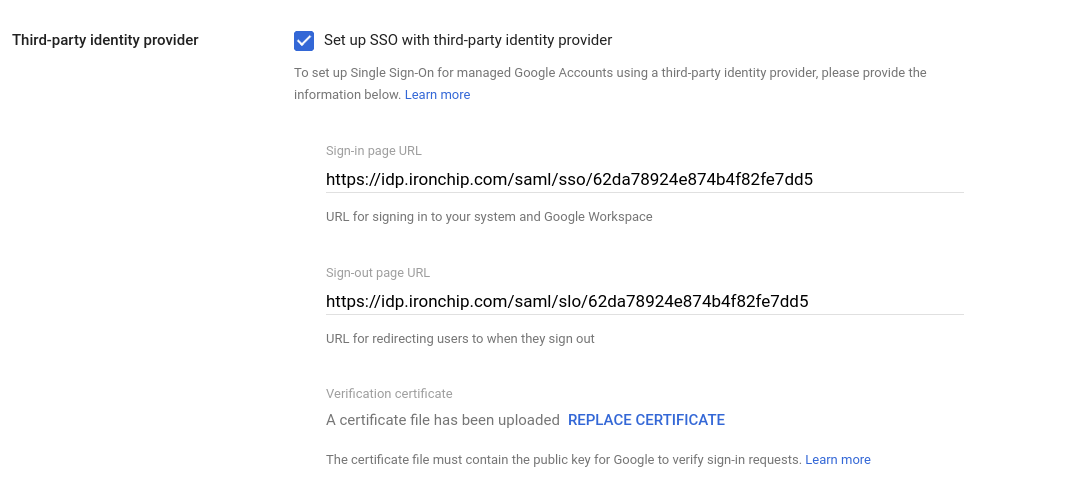

Una vez lo tenga descargado, procoderemos a la interfaz de Google Admin, dentro, navegue a Seguridad > Autenticación > SSO con proveedor externo de identidad. Al llegar, proceda a configurar su “Perfil de SSO de terceros para tu organización”.

Para rellenar la información requerida, proceda a abrir el metadata descargado con anterioridad.

Para la URL de la página de inicio de sesión utilice la propiedad “Location” en el tag XML “SingleSignOnService”. La URL debe de tener una estructura similar a esta:

https://idp.ironchip.com/saml/sso/607ea9b6ad6047207b21e7c9

Para la URL de la página de cierre de sesión, busque de nuevo la propiedad “Location” en el tag XML “SingleLogoutService”. La URL debe tener una estructura como esta:

https://idp.ironchip.com/saml/slo/607ea9b6ad6047207b21e7c9

Para la subida del certificado que te requiere, genere un nuevo fichero con extensión “.crt” y guarde en ese archivo el resultado de pegar dentro del primer campo de esta herramienta el contenido del tag XML “X509Certificate” del metadata, ambos certificados son idénticos:

https://www.samltool.com/format_x509cert.php

Esta herramienta añadirá las cabeceras necesarias para que Google detecte el certificado como válido.

Una vez guardado el archivo, súbalo.

El resto de campos pueden quedar por defecto, guarde los cambios.

Con esto Google Workspace quedaría configurado, retorne a la creación del servicio SAML en el dashboard de Ironchip. Ironchip espera una URL con el metadata del Service Provider. Para proveer este metadata, genere un nuevo archivo copiando el siguiente contenido:

<?xml version="1.0" encoding="UTF-8"?>

<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" validUntil="2122-09-16T10:40:54Z" cacheDuration="PT604800S" entityID="google.com">

<md:SPSSODescriptor AuthnRequestsSigned="false" WantAssertionsSigned="false" protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol">

<md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat>

<md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://www.google.com/a/<<YOUR DOMAIN HERE>>/acs" index="1" />

</md:SPSSODescriptor>

</md:EntityDescriptor>

Sustituya “«YOUR DOMAIN HERE»” con el nombre de dominio que utilizan sus usuarios en Google Workspaces.

Cuando haya generado este archivo, súbalo a una dirección pública de Intenet y provea esta URL añadiéndola al campo Metadata URL en el diálogo de Add new service..

Activación de SSO en Google Workspaces

Para activar el log in mediante la integración SAML recién creada, navege de nuevo a Seguridad > Autenticación > SSO con proveedor externo de identidad es su interfaz de Google Admin.

Pulse en “Gestionar asignaciones de perfil de SSO”. En la parte izquierda puede configurar los grupos o individuos que se autenticarán utilizando el segundo factor de autenticación de Ironchip.

Recuerde configurar estos usuarios en el servicio SAML que ha creado en Ironchip.